Garantire l’accesso in un mondo dinamico

L’attuale panorama IT è caratterizzato da molteplici sfide, molte delle quali sono legate alla crescente dinamicità degli ambienti in cui lavorano i professionisti IT. Una di queste sfide è la protezione dell’accesso ai servizi privati. La natura dinamica dell’accesso si manifesta a più livelli:

- Servizi: tendono a essere distribuiti in più istanze per ambiente.

- Ambienti: gli host, dove viene distribuito il carico di lavoro, possono cambiare in modo trasparente per l’utente finale.

- Utenti: le persone cambiano ruolo, le persone entrano ed escono da un team

- Credenziali: più spesso vengono cambiate, più sono sicure.

Gli strumenti sviluppati quando questo tipo di dinamismo non era prevedibile iniziano a mostrare i loro limiti. Ad esempio, accedere a un servizio significa spesso fornire un accesso di rete a una sottorete in cui è necessario impostare politiche di rete e firewall accurate. L’accesso risultante è consentito a un utente indipendentemente dal suo ruolo attuale.

Zero trust in un ambiente dinamico

La possibilità di assumere la fiducia zero e di fornire in modo granulare l’accesso alle risorse con regole basate sui ruoli, senza la necessità di configurare risorse delicate come la rete e i firewall, è fondamentale in una moderna architettura IT.

Questo vale ancora di più in un ambiente dinamico, dove il ritmo dei cambiamenti può mettere sotto pressione i team di sicurezza e le loro toolchain nel tentativo di mantenere aggiornate le configurazioni di accesso.

Boundary in soccorso

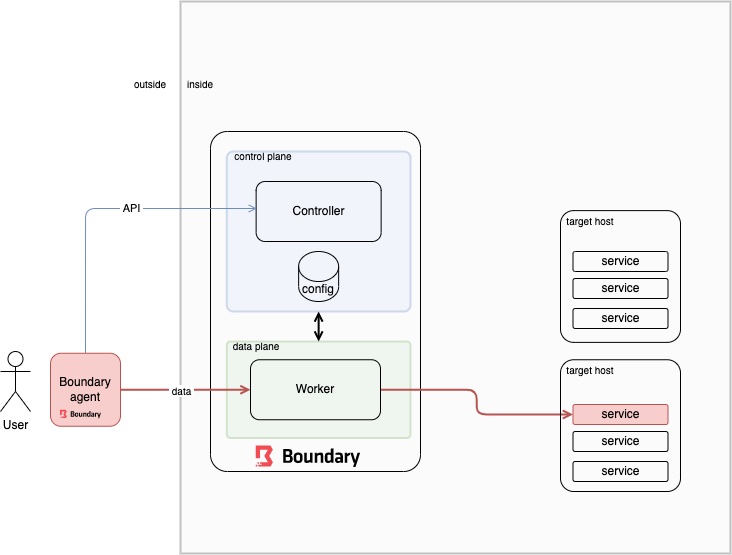

Nel diagramma seguente possiamo vedere come Boundary di HashiCorp sia stato progettato per soddisfare i requisiti di garanzia di accesso sicuro in un ambiente a fiducia zero. L’accesso a una risorsa remota viene concesso definendo politiche su costrutti di alto livello che incapsulano la natura dinamica dell’accesso.

I componenti principali sono:

- Controller (piano di controllo): l’utente amministratore interagisce con il controller per configurare l’accesso alle risorse. L’utente normale interagisce per richiedere l’autenticazione/ autorizzazione.

- Worker (piano dati): la connessione viene stabilita tra l’agente locale e l’host remoto passando attraverso questo gateway che consente la connessione in base a quanto consentito dal controllore.

- Agente locale: interagisce con il controllore e il worker per stabilire la connessione.

Concetti di Boundary

L’identità è un concetto fondamentale di Boundary. L’identità è rappresentata da due tipi di risorse, che corrispondono a principi di sicurezza comuni:

- Utenti, che rappresentano entità distinte che possono essere legate ad account di autenticazione.

- Gruppi, che sono raccolte di utenti che consentono una gestione più semplice degli accessi.

i ruoli, che associano gli utenti e i gruppi a una serie di autorizzazioni, che consentono di eseguire azioni all’interno del sistema.

Il modello di permessi di Boundary si basa su RBAC e ogni stringa di concessione è una mappatura che descrive una risorsa o un insieme di risorse e i permessi che dovrebbero essere concessi ad esse.

Un ambito è un confine di permessi modellato come un contenitore. In Boundary esistono tre tipi di ambiti:

- un singolo ambito globale: che è il contenitore più esterno

- organizzazioni: che sono contenute dall’ambito globale

- progetti: che sono contenuti dalle organizzazioni

Ogni ambito è di per sé una risorsa.

Gli amministratori di Boundary definiscono cataloghi di host che contengono informazioni sugli host. Questi host vengono poi raccolti in insiemi di host, che rappresentano insiemi di host equivalenti. Infine, i target collegano gli insiemi di host con le informazioni sulle connessioni.

Interfacce di Boundary

Boundary offre diverse interfacce per interagire con lo strumento:

- una CLI che noi ingegneri DevOps amiamo

- un’applicazione desktop facile da usare

- un’interfaccia utente Web per il server

L’integrazione è la chiave

Come è possibile mantenere tutto questo al passo con gli attuali ambienti dinamici?

La risposta sta nelle integrazioni disponibili per aggiungere flessibilità allo strumento: in particolare, per quanto riguarda l’autenticazione degli utenti, è possibile sfruttare l’integrazione con un identity provider con protocollo standard OIDC. Per quanto riguarda le credenziali, l’integrazione con il Vault di HashiCorp soddisfa sicuramente (si fa per dire) la necessità di gestire correttamente i segreti e il loro ciclo di vita (Vault Credentials Brokering). Infine, per quanto riguarda l’elenco degli host e dei servizi, possiamo sfruttare il cosiddetto Dynamic Hosts Catalog. Il catalogo può essere tenuto aggiornato in modalità push utilizzando l’integrazione con HashiCorp Terraform o in modalità pull interagendo con HashiCorp Consul.

Volete iniziare a lavorare?

Sembra che questo strumento fornisca molto valore: allora perché non integrarlo nel vostro ambiente? Stiamo già pensando di aggiungerlo al nostro strumento open source Caravan.

C’è un’alta possibilità di farsi strada giocando con Boundary e altre tecnologie interessanti, non essere timido, unisciti a noi su Caravan.

Scopri di più su Zero Trust nel nostro prossimo webinar in collaborazione con HashiCorp.

Quando: Giovedì 31 marzo 2022

Dove: Evento virtuale

Ulteriori dettagli saranno disponibili a breve – Seguici sui nostri canali social media per saperne di più!